Ruski hakerski tim poznat kao Cold River je prošlog ljeta gađao tri laboratorije za nuklearna istraživanja u Sjedinjenim Državama, prema internet zapisima koje su pregledali Rojters i pet stručnjaka za sajber bezbjednost.

U periodu između avgusta i septembra, pošto je predsednik Vladimir Putin nagovestio da će Rusija biti spremna da upotrebi nuklearno oružje za odbranu svoje teritorije, Cold River je gađao Brookhaven (BNL), Argonne (ANL) i Lavrence Livermore National Laboratories (LLNL), prema internet zapisima koji pokazao je da hakeri kreiraju lažne stranice za prijavu za svaku instituciju i šalju e-poštu nuklearnim naučnicima u pokušaju da ih nateraju da otkriju svoje lozinke.

Rojters nije mogao da utvrdi zašto su laboratorije gađane niti da li je pokušaj upada bio uspešan. Portparol BNL-a je odbio da komentariše. LLNL nije odgovorio na zahtev za komentar. Portparol ANL-a uputio je pitanja američkom Ministarstvu energetike, koje je odbilo da komentariše.

Cold River je eskalirao svoju hakersku kampanju protiv saveznika Kijeva od invazije na Ukrajinu, tvrde istraživači sajber bezbednosti i zvaničnici zapadnih vlada. Digitalni napad protiv američkih laboratorija dogodio se kada su stručnjaci UN-a ušli na ukrajinsku teritoriju pod ruskom kontrolom kako bi pregledali najveću evropsku atomsku elektranu i procenili rizik od, kako su obe strane rekle, razorne radijacijske katastrofe usred snažnog granatiranja u blizini.

Cold River, koji se prvi put pojavio na radaru obaveštajnih profesionalaca nakon što je ciljao britansku kancelariju spoljnih poslova 2016. godine, bio je umešan u desetine drugih hakerskih incidenata visokog profila poslednjih godina, prema intervjuima sa devet firmi za sajber bezbednost. Rojters je pronašao naloge e-pošte korišćene u njegovim hakerskim operacijama između 2015. i 2020. do IT radnika u ruskom gradu Siktivkaru.

„Ovo je jedna od najvažnijih hakerskih grupa za koju nikada niste čuli“, rekao je Adam Mejer, viši potpredsednik obaveštajne službe u američkoj firmi za sajber bezbednost CrovdStrike. „Oni su uključeni u direktnu podršku informativnim operacijama Kremlja.

Ruska Federalna služba bezbednosti (FSB), domaća bezbednosna agencija koja takođe sprovodi špijunske kampanje za Moskvu, i ruska ambasada u Vašingtonu nisu odgovorili na upite za komentar.

Zapadni zvaničnici kažu da je ruska vlada globalni lider u hakovanju i da koristi sajber špijunažu da špijunira strane vlade i industrije kako bi tražila konkurentsku prednost. Međutim, Moskva je dosledno poricala da sprovodi hakerske operacije.

Rojters je svoje nalaze pokazao petorici stručnjaka iz industrije koji su potvrdili umešanost Cold Rivera u pokušaje hakovanja nuklearnih laboratorija, na osnovu zajedničkih digitalnih otisaka prstiju koje su istraživači istorijski povezivali sa grupom.

Američka agencija za nacionalnu bezbednost (NSA) odbila je da komentariše aktivnosti Cold Rivera. Britanski štab za globalne komunikacije (GCHK), njegov ekvivalent NSA, nije komentarisao. Ministarstvo inostranih poslova odbilo je da komentariše.

U maju, Cold River je provalio i procurio mejlove koji pripadaju bivšem šefu britanske špijunske službe MI6. To je bila samo jedna od nekoliko prošlogodišnjih operacija hakera povezanih sa Rusijom u kojima su poverljive komunikacije objavljene u Britaniji, Poljskoj i Letoniji, prema stručnjacima za sajber bezbednost i istočnoevropskim bezbednosnim zvaničnicima.

U drugoj nedavnoj operaciji špijunaže usmerenoj na kritičare Moskve, Cold River je registrovao nazive domena dizajnirane da imitiraju najmanje tri evropske nevladine organizacije koje istražuju ratne zločine, prema francuskoj firmi za sajber bezbednost SEKOIA.IO.

Pokušaji hakovanja u vezi sa nevladinim organizacijama desili su se neposredno pre i posle objavljivanja izveštaja nezavisne istražne komisije UN-a 18. oktobra koji je utvrdio da su ruske snage odgovorne za „ogromnu većinu“ kršenja ljudskih prava u prvim nedeljama rata u Ukrajini, koju je Rusija nazvala specijalnom vojnom operacijom.

U postu na blogu, SEKOIA.IO je rekao da, na osnovu svog ciljanja na nevladine organizacije, Cold River želi da doprinese „ruskom prikupljanju obaveštajnih podataka o identifikovanim dokazima u vezi sa ratnim zločinima i/ili međunarodnim pravosudnim procedurama“. Rojters nije mogao nezavisno da potvrdi zašto je Cold River ciljao nevladine organizacije.

Komisija za međunarodnu pravdu i odgovornost (CIJA), neprofitna organizacija koju je osnovao veteran ratnih zločina, saopštila je da je u proteklih osam godina bezuspešno više puta bila na meti hakera koje podržava Rusija. Druge dve nevladine organizacije, Međunarodni centar za nenasilni sukob i Centar za humanitarni dijalog, nisu odgovorile na zahteve za komentar.

Ruska ambasada u Vašingtonu nije odgovorila na zahtev za komentar o pokušaju hakovanja protiv CIJA.

Cold River je koristio taktike kao što je prevarivanje ljudi da unesu svoja korisnička imena i lozinke na lažne veb stranice kako bi dobili pristup njihovim kompjuterskim sistemima, rekli su istraživači bezbednosti Rojtersu. Da bi to uradio, Cold River je koristio različite naloge e-pošte da registruje imena domena kao što su „goo-link.online“ i „online365-office.com“ koji na prvi pogled izgledaju slično legitimnim uslugama koje upravljaju firme kao što su Google i Microsoft , rekli su istraživači bezbednosti.

Cold River je napravio nekoliko pogrešnih koraka u poslednjih nekoliko godina koji su omogućili analitičarima sajber bezbednosti da odrede tačnu lokaciju i identitet jednog od njenih članova, pružajući do sada najjasniju indikaciju ruskog porekla grupe, tvrde stručnjaci iz internet giganta Gugla, britanskog odbrambenog izvođača BAE i Američka obaveštajna firma Nisos.

Više ličnih adresa e-pošte korišćenih za postavljanje misija Cold River pripada Andreju Korinjecu, 35-godišnjem IT radniku i bodibilderu u Siktivkaru, oko 1.600 km (1.000 milja) severoistočno od Moskve. Korišćenje ovih naloga ostavilo je trag digitalnih dokaza iz različitih hakova nazad u Korinetsov onlajn život, uključujući naloge društvenih medija i lične veb stranice.

Bili Leonard, bezbednosni inženjer u Guglovoj grupi za analizu pretnji koji istražuje hakovanje nacionalne države, rekao je da je Korinets umešan. „Gugl je ovu osobu povezao sa ruskom hakerskom grupom Cold River i njihovim ranim operacijama“, rekao je on.

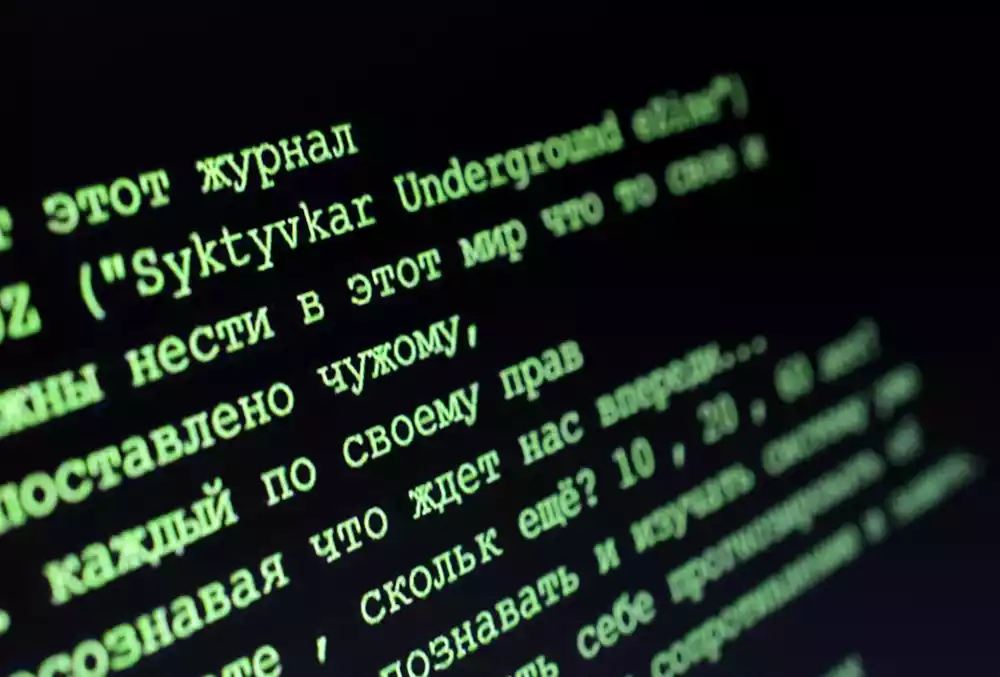

Vincas Ciziunas, istraživač bezbednosti u Nisosu koji je takođe povezao Korinetsove imejl adrese sa aktivnostima Cold Rivera, rekao je da se činilo da je IT radnik „centralna figura“ u zajednici hakera u Siktivkaru, istorijski. Ciziunas je otkrio niz internet foruma na ruskom jeziku, uključujući eZine, gde je Korinets razgovarao o hakovanju, i podelio te postove sa Rojtersom.

Korinets je potvrdio da poseduje relevantne naloge e-pošte u intervjuu za Rojters, ali je negirao bilo kakvo saznanje o Cold Riveru. Rekao je da je njegovo jedino iskustvo sa hakovanjem steklo pre mnogo godina kada ga je ruski sud kaznio zbog kompjuterskog zločina počinjenog tokom poslovnog spora sa bivšim klijentom.

Rojters je mogao odvojeno da potvrdi Korinetsove veze sa Cold Riverom koristeći podatke prikupljene preko platformi za istraživanje sajber bezbednosti Constella Intelligence i DomainTools, koje pomažu da se identifikuju vlasnici veb lokacija: podaci su pokazali da su Korinetsove adrese e-pošte registrovale brojne veb stranice koje se koriste u kampanjama hakovanja na Cold Riveru. između 2015. i 2020. godine.